マイクロソフトWindowsOSのWiFi脆弱性に関する詳細情報

2024年2月に深刻な脆弱性がWindowsのWiFiドライバに発見されました。この脆弱性 (CVE-2024-30078) を悪用すると、WiFi環境に接続しているだけで攻撃者は遠隔操作でターゲットデバイスにマルウェアをインストールしたり、データの盗難やシステムの破壊を行うことが可能になります。

といううことは、悪意があればざっくりと何でもできるということです。恐いね。

対象となるWindowsOS・脆弱性の種類・深刻度

2024年2月に公表された脆弱性 (CVE-2024-30078)

- 影響を受けるOS: Windows 10、Windows 11、Windows Server 2016、Windows Server 2019、Windows Server 2022

その他にサポートが終了したWindows7、8.0、8.1なども影響を受ける可能性があります。 - 脆弱性の種類: リモートコード実行 (RCE)

- 深刻度: CVSSスコア: 8.8 (重要)

- 影響: マルウェアのインストール、データの盗難、遠隔操作、システムの破壊

- 対策: システムを最新の状態に更新する、信頼できるWiFiネットワークのみを使用する、ファイアウォールとアンチウイルスソフトウェアを使用する、VPNを使用する

※CVSSスコア:CVSS は、情報システムの脆弱性に対するオープンで汎用的な評価手法であり、ベンダーに依存しない共通の評価方法を提供しています。CVSSを用いると、脆弱性の深刻度を同一の基準の下で定量的に比較できるようになります。また、ベンダー、セキュリティ専門家、管理者、ユーザ等の間で、脆弱性に関して共通の言葉で議論できるようになります。

Windows WiFi脆弱性:攻撃者がもたらす4つの深刻な被害

2023年初頭に発覚したWindowsOSのWiFi脆弱性は、攻撃者にとって悪用しやすい深刻な問題でした。この脆弱性を悪用されると、以下の4つの被害を受ける可能性があります。

1. マルウェアのインストール

攻撃者は、この脆弱性を悪用して、ターゲットデバイスにマルウェアをインストールすることができます。マルウェアは、様々な悪意のある活動を実行するために使用されるソフトウェアです。具体的には、以下のような被害が考えられます。

- 個人情報の窃取: マルウェアは、パスワード、クレジットカード情報、銀行口座情報などの個人情報を盗むことができます。

- 金銭被害: マルウェアは、暗号通貨マイニングなどによって金銭的な被害を与えることができます。

- システムの乗っ取り: マルウェアは、システムを乗っ取り、攻撃者の意のままに操作できるようにすることができます。

- ランサムウェアの感染: マルウェアは、ランサムウェアと呼ばれる身代金要求型ウイルスを感染させることもできます。ランサムウェアは、システムやデータを暗号化し、復元と引き換えに身代金を要求します。

2. データの盗難

攻撃者は、この脆弱性を悪用して、ターゲットデバイスからデータを盗むことができます。盗まれたデータには、以下のようなものが含まれる可能性があります。

- 個人情報: 氏名、住所、電話番号、メールアドレス、パスワードなどの個人情報

- 機密情報: 企業の財務情報、顧客情報、技術情報などの機密情報

- 写真や動画: プライベートな写真や動画

盗まれたデータは、悪用されて金銭的な利益を得られたり、個人情報漏洩などの二次被害につながったりする可能性があります。

3. 遠隔操作

攻撃者は、この脆弱性を悪用して、ターゲットデバイスを遠隔操作することができます。具体的には、以下のような操作が可能になります。

- ファイルの閲覧・操作: 攻撃者は、ターゲットデバイス上のファイルにアクセスしたり、操作したりすることができます。

- Webブラウジング: 攻撃者は、ターゲットデバイスを使って、Webサイトを閲覧したり、オンラインショッピングを行ったりすることができます。

- キーロギング: 攻撃者は、ターゲットデバイスで入力されたキーロギングを記録することができます。パスワードなどの重要な情報が漏洩する可能性があります。

- Webカメラやマイクの乗っ取り: 攻撃者は、Webカメラやマイクを乗っ取って、ターゲットデバイスの様子を盗撮したり、盗聴したりすることができます。

4. システムの破壊

攻撃者は、この脆弱性を悪用して、ターゲットデバイスを破壊することがあります。具体的には、以下のような被害が考えられます。

- システムファイルの破損: 攻撃者は、システムファイルを破損させて、システムを起動できなくしたり、動作を不安定にしたりすることができます。

- データの消去: 攻撃者は、ハードディスク上のデータを消去することができます。

- システムの再インストール: 攻撃者は、システムを強制的に再インストールして、すべてのデータを消去することができます。

※注意:ただし、WiFi環境がない場合、インターネットに接続している環境がない場合は影響を受けることはありません。

Windows WiFi脆弱性対策:4つの必須ステップ

2023年初頭に発覚したWindowsOSのWiFi脆弱性は、深刻な被害をもたらす可能性がありました。この脆弱性を悪用されると、マルウェア感染、データ盗難、遠隔操作、システム破壊など、様々な被害を受ける可能性があります。

しかし、以下の4つの対策を講じることで、この脆弱性から身を守ることができます。

1. システムを最新の状態に更新する

マイクロソフトは、この脆弱性を修正するセキュリティパッチをリリースしています。システムを最新の状態に更新することで、脆弱性を修正し、攻撃者から狙われにくくなります。

具体的な手順

- Windows 10/11の場合:

- スタートメニューを開き、「設定」を選択します。

- 「更新とセキュリティ」を選択します。

- 「Windows Update」をクリックし、「今すぐチェック」を選択します。

- 利用可能な更新プログラムがある場合は、「すべてインストール」をクリックしてインストールします。

- Windows Serverの場合:

- サーバーマネージャーを開き、「ツール」>「Windows Update」を選択します。

- 「今すぐチェック」をクリックします。

- 利用可能な更新プログラムがある場合は、「すべてインストール」をクリックしてインストールします。

更新を自動化する方法

Windows Updateは、自動的に更新プログラムをダウンロードしてインストールするように設定できます。自動化することで、常に最新の状態を維持することができます。

自動化の設定方法

- Windows 10/11の場合:

- 設定を開き、「更新とセキュリティ」を選択します。

- 「詳細オプション」>「Windows Update」を選択します。

- 「オプションの更新方法」で、「更新プログラムを自動的にダウンロードしてインストールする」を選択します。

- Windows Serverの場合:

- グループポリシーエディタを開きます。

- 「コンピュータの構成」>「管理用テンプレート」>「Windows コンポーネント」>「Windows Update」を選択します。

- 「自動更新を構成する」をダブルクリックします。

- 「有効」を選択し、「オプション」タブを選択します。

- 「ダウンロードしてインストールする」を選択します。

Windows updateの確認方法

なんだかんだと疑問に思うまえにWindows updateの適用があなたがお使いのパソコンでは済んでいるか確認してみましょう。

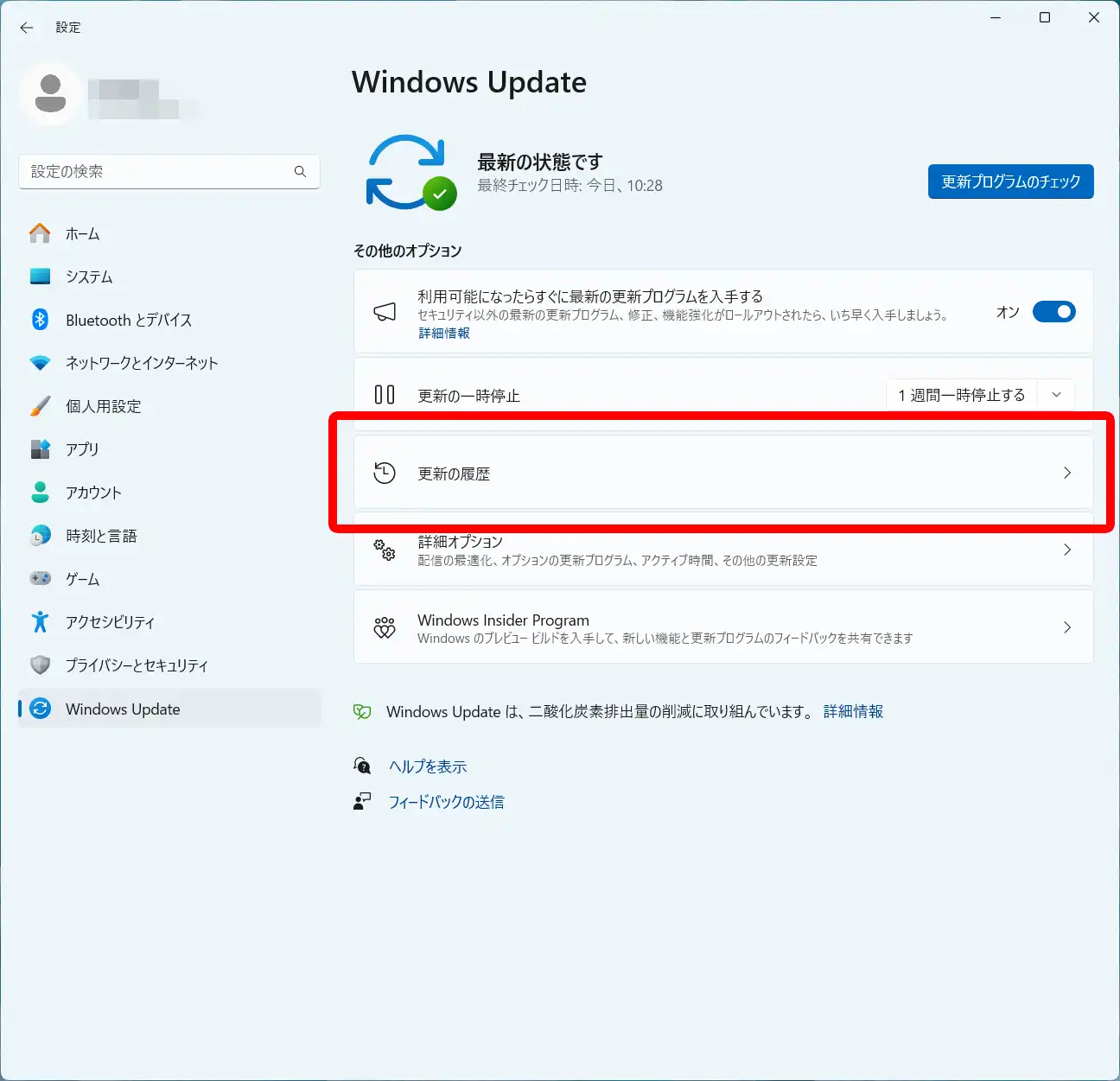

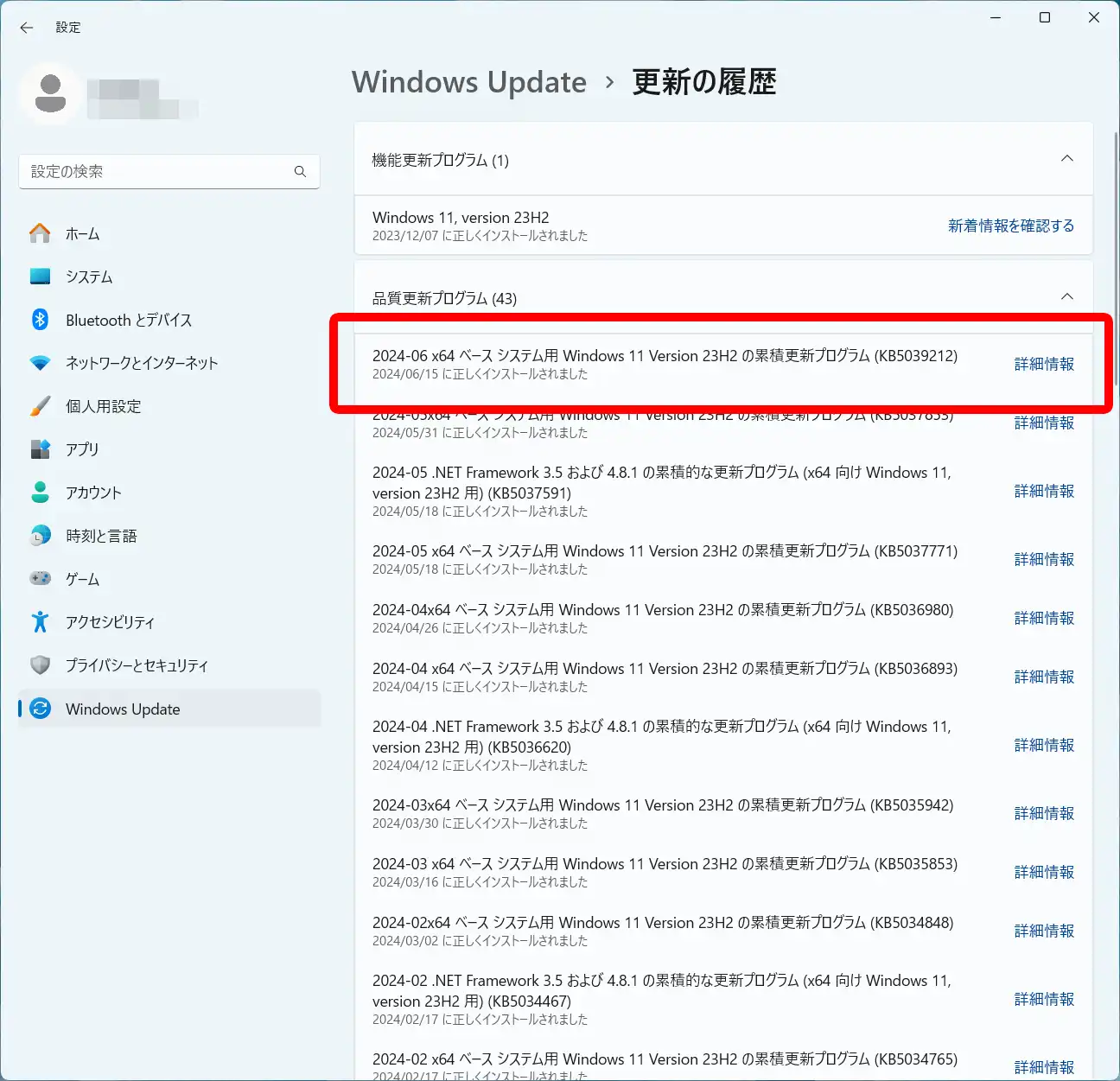

※画像はWindows 11のものです。

- スタートボタンをクリック

- ウインドウ右上にある設定をクリック

- WindoWS updateをクリックし「更新の履歴」をクリック

- 更新リストの中に

●Windows11・64ビット・23H2の場合 ➡ KB5039212

●Windows10・64ビット・22H2の場合 ➡ KB5039211

があるか確認する。(たぶんリストの上の方にあると思います)

- 更新パッチが見つかればアップデートは済んでいます。

探しても更新プログラムが見つからなかった場合は、WindoWS updateを行い、Windowsを最新の状態にする必要があります。

2. 信頼できるWiFiネットワークのみを使用する

公共のWiFiネットワークは、セキュリティが脆弱な場合が多く、攻撃者が容易に侵入することができます。そのため、信頼できるWiFiネットワークのみを使用することが重要です。

具体的には、以下の点に注意しましょう。

- 自宅や職場などの、パスワードで保護されたWiFiネットワークを使用する。

- 公共のWiFiネットワークを使用する場合は、利用前に運営者にセキュリティ対策を確認する。

- フリーWiFiを提供しているカフェやレストランなどの場所は、利用を控える。

3. ファイアウォールとアンチウイルスソフトウェアを使用する

ファイアウォールとアンチウイルスソフトウェアは、不正なアクセスやマルウェア感染を防ぐのに役立ちます。

具体的には、以下のソフトウェアを使用しましょう。

- ファイアウォール: Windowsに標準搭載されているファイアウォールを使用するか、サードパーティ製のファイアウォールソフトウェアを導入する。

- アンチウイルスソフトウェア: マイクロソフトのWindows Defender Antivirusを使用するか、サードパーティ製のアンチウイルスソフトウェアを導入する。

これらのソフトウェアを常に最新の状態に保ち、定期的にスキャンを実行するようにしましょう。

4. 公共のWiFiネットワークを使用する場合は、VPNを使用する

VPNは、インターネット通信を暗号化し、安全なトンネルを通して送受信する技術です。公共のWiFiネットワークを使用する場合は、VPNを使って通信を暗号化することで、攻撃者からデータを見られるのを防ぐことができます。

具体的な手順

- VPNサービスに加入する。

- VPNクライアントソフトウェアをインストールする。

- VPNクライアントソフトウェアを起動し、接続先サーバーを選択する。

- 接続ボタンをクリックして、VPN接続を確立する。

VPNを使用する際の注意点

- 無料のVPNサービスの中には、セキュリティが脆弱なものもあるため、信頼できるVPNサービスを利用する。

- VPN接続中は、通信速度が低下することがある。

Windows WiFi脆弱性から身を守るためには、上記の4つの対策を講じることが重要です。これらの対策を徹底することで、被害を受けるリスクを大幅に減らすことができます。

古いWindowsOSを使用している場合の対処法

マイクロソフトのサポートが終了したWindowsOSでも、影響を受ける可能性は十分にあります。

影響を受ける可能性がある理由

- 脆弱性は、OSのバージョンに関係なく存在する可能性があります。

- 攻撃者は、古いOSを標的にして脆弱性を悪用する可能性があります。

- 古いOSには、最新のセキュリティパッチが適用されないため、脆弱性を修正することができません。

具体的な例

- 2017年にサポートが終了したWindows XPは、2017年以降も多くの脆弱性が発見されています。これらの脆弱性を悪用した攻撃が実際に確認されています。

- 2019年にサポートが終了したWindows 7も、2019年以降も多くの脆弱性が発見されています。これらの脆弱性を悪用した攻撃が実際に確認されています。

対策

サポートが終了したWindowsOSを使用している場合は、以下の対策を講じることが重要です。

- できるだけ早く、サポートが終了していないOSにアップグレードする: これが最も安全な対策です。

- 最新のセキュリティパッチを適用する: マイクロソフトは、サポートが終了したOS向けのセキュリティパッチを定期的にリリースしています。最新のセキュリティパッチを適用することで、脆弱性を修正することができます。

- セキュリティ対策ソフトを導入する: セキュリティ対策ソフトは、マルウェアやウイルスからデバイスを保護することができます。

- ファイアウォールを使用する: ファイアウォールは、不正なアクセスからデバイスを保護することができます。

- インターネットの使用を制限する: インターネットの使用を制限することで、脆弱性を悪用した攻撃を受けるリスクを減らすことができます。

いくつかの対策がありますが、できるなら最新のWindowsOSに更新することが最善の方法です。システム上の都合や使用しているアプリケーションの制限などからどうしても更新できない場合は他の対策方法を試してみてください。

マイクロソフトのサポートが終了しているので正式な更新はあり得ません。使用者自身でセキュリティを保つ必要があります。

まとめ:放置するのは危険です

今回明らかになったWindowsOSの脆弱性はかなり危険なものです。放置していると思わぬ不利益を受ける可能性も考えられます。アップデートを怠らず、更新パッチを当てることで安心してパソコンを使用することができるのですから、面倒がらずに確認と更新を行ってください。

参考情報

- マイクロソフトセキュリティアドバイザリ:https://msrc.microsoft.com/update-guide/advisory/CVE-2024-30078

- マイクロソフトのWindowsライフサイクルポリシー:https://learn.microsoft.com/en-us/lifecycle/products/windows-10-home-and-pro

- JPCERTコーディネーションセンター:https://jvndb.jvn.jp/

- JVN iPediaの脆弱性対策情報データベース:https://jvndb.jvn.jp/

- IPAの脆弱性対策ポータル:https://www.ipa.go.jp/

コメント