ヨドバシを騙る迷惑メールが届きました。

ヨドバシの迷惑メールは以前にも「ヨドバシ・ドット・コム:カード情報更新のお知らせ」といというのがありましたが今回は「ラッキーユーザー」なんだそうです。

結果的には詐欺メールでした。

ヨドバシの会員ではないし、ヨドバシカメラの正規ドメイン”yodobashi.com”を使っていないしで、詐欺メール確定です。

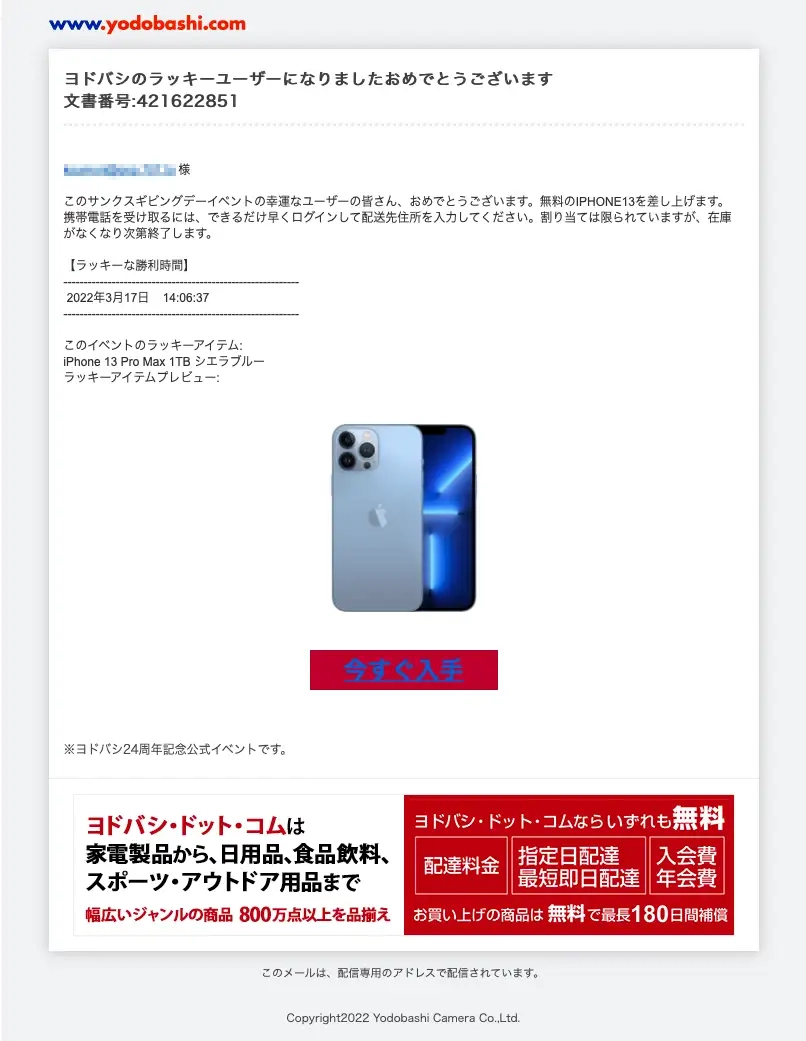

ヨドバシのラッキーユーザーになりましたおめでとうございます

まず句読点が足りませんな。ヨドバシを騙る怪しさ100%のメールの内容・体裁は以下のような感じ。

ラッキーユーザーになったそうなのですが意味不明ですな。

ただ当たったという賞品?景品?が「iPhone13 Pro Max 1TB」とくればちょっとグラッときますかね?

iPhoneが欲しければできるだけ早くログインして配送先住所を入力しろと煽ってきています。

個人情報を盗み気満々です

このiPhone13 Pro Max 1TBですがAppleで購入すると194,800円らしい。それに3/17日ではまだ発売もしてない新機種ですね。(発売は3/18日から)

ヨドバシさん大盤振る舞いで大丈夫かと思ってしまいました。「ラッキーな勝利期間」が本当ならね。

リンクをクリックしてみる

いつものようにリンクをクリックしてみましょう。

リンクはiPhone13の画像下にある「今すぐ入手」1カ所のみですね。

このリンクアドレスは「https://yodubashi.com.tjtztt.cn/login.php」となっています。

おやおや、中国のcnドメインですね。これで怪しさ200%MAXになりました。

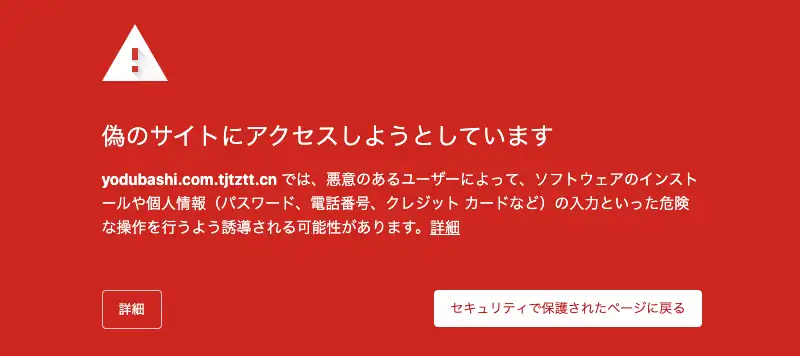

ということで、リンクをクリックするとブラウザにブロックされました。

ここをすり抜けていくとフィッシングサイトに移動するはずなのだが、どうも稼働はしていないようです。

Time outになってしまいました。

ひょっとして、iPhone13欲しさにアクセスが集中してサーバーが落ちたとか?

ちなみにこのリンク先のサーバー所在地はというと「米国のカリフォルニア州ロサンゼルス」でした。

ここもこの手のフィッシングサイトではよく目にする地域です。

発信元を調べる

発信元を調べるためにメールヘッダを表示させてみます。

“yodobashi.com” <yodobashi-account@clbydaz.cn>

ヨドバシのラッキーユーザーになりましたおめでとうございます427380673

宛先:●●●<●●●@●●●>

Mime-Version:1.0

Content-Type:multipart/alternative; boundary=”—-=_NextPart_000_0881_01254AD6.1F941290″

X-Envelope:S25R_match

Dkim-Signature:v=1; a=rsa-sha256; c=relaxed/relaxed; s=defult; d=clbydaz.cn; h=From:To:Subject:Date:Message-ID:MIME-Version:Content-Type; i=yodobashi-account@clbydaz.cn; bh=eTizar87gKbpgHynGCAywKRwwqdvCjo+kJ/HA7TdIaw=; b=OrDghS+bNsTkBrOhcT5K0BkndGHs5dPvRLR4t2hhNDyFenjC0BzcMxB19xx64FepZjO/nAscCnAi UH+YSGnADRcUUAa8lS/eNQ/AtITYjvuulWgSISH0IHbLWAhaJnbIEj1ru4QhgrnHCymNTxzEqbxM 88uvwJKDBLEdSYYZXis=

Return-Path:<yodobashi-account@clbydaz.cn>

X-Antivirus:avast (VPS 22031606)

Received:(qmail 55477 invoked from network); 17 Mar 2022 15:06:38 +0900

Received:from unknown (HELO mgw2.zenno.net) (192.168.0.147) by msv2.zenno.net with SMTP; 17 Mar 2022 15:06:38 +0900

Received:from mgw2.zenno.net (localhost [127.0.0.1]) by mgw2.zenno.net (Postfix) with ESMTP id F2D502FE6B for <●●●@●●●>; Thu, 17 Mar 2022 15:06:37 +0900 (JST)

Received:from mgw2.zenno.net ([127.0.0.1]) by mgw2.zenno.net (mgw2.zenno.net [127.0.0.1]) (amavisd-new, port 10024) with ESMTP id 2FOGDOakjxFk for <●●●@●●●>; Thu, 17 Mar 2022 15:06:37 +0900 (JST)

Received:from clbydaz.cn (unknown [134.122.143.187]) by mgw2.zenno.net (Postfix) with ESMTP id A73562FE66 for <●●●@●●●>; Thu, 17 Mar 2022 15:06:37 +0900 (JST)

<00e8234c3b1a$5dc70dd7$9028b90f$@vhsl>

X-Antivirus-Status:Clean

Delivered-To:●●●@●●●

差出人のメールアドレスはReturn-Pathから「yodobashi-account@clbydaz.cn」のようです。

ようですというのは、この部分は簡単に書き換えられるからで、現状ではそうなっているということですね。

このメールの場合は最初のRecevedのアドレスも同じなので偽装はしていないでしょう。

このドメインですがWhois検索で情報を見てみたところ、ドメインの申請者は漢字3文字の人物で、おそらく●国の方のようです。

ではこの迷惑メールがどこから発信されているのでしょう。

メールヘッダにある一番下のRecevedのIPアドレス「134.122.143.187」からサーバーの所在地を住所検索してみたところ「シンガポール」となりました。

貯水池となっていますがこのあたりにメールサーバーがあるということになります。

まとめ ちょっとぬか喜び…

えっ、iPhone13がもらえるのかとちょっと喜んだのですが、ヨドバシユーザーではないことに気づき意気消沈。やっぱり詐欺メールだよな…。

国内で上位にある通販サイトのメールにcnドメインが使ってあるはずないですからね。

ドメインの申請者も漢字3文字ですし詐欺メールでした。

ヨドバシ.comでも注意喚起を促しています。

今回はリンク先のフィッシングサイトは稼働していないようですがあえてクリックなどしないようにして下さいね。

でもiPhone13欲しかったな。

まだ言ってる…。

コメント