viewカードになりすましたと思われる不審なメールが届きました。

最近もえきねっとなど詐欺を疑わせる不審なメールが数多く届きますが、このViewカードを装った不審なメールもよく目にするようになってきました。

ピーマンはviewカードには加入していませんので、フィッシング詐欺メールには違いないのですけどちょっと調べてみました。

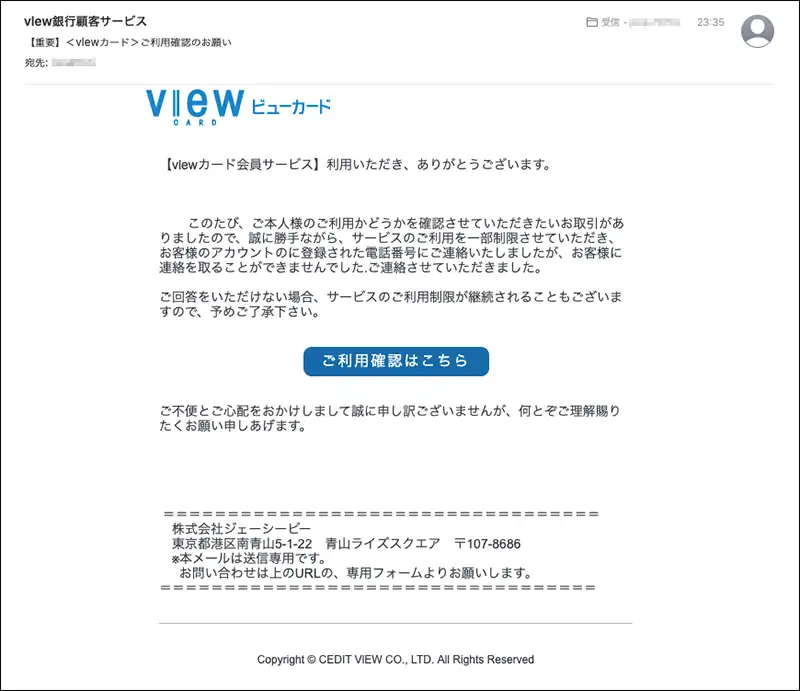

viewカード ご利用確認のお願い という不審なメール

届いたviewカード発の不審なメールは以下のような体裁と内容でした。

【重要】<vlewカード>ご利用確認のお願い

内容は良くある「不審な利用があったので本人確認してね」といったものです。

メールを送る前に電話をしたとのことですがどこに電話したんだろう??笑えます。

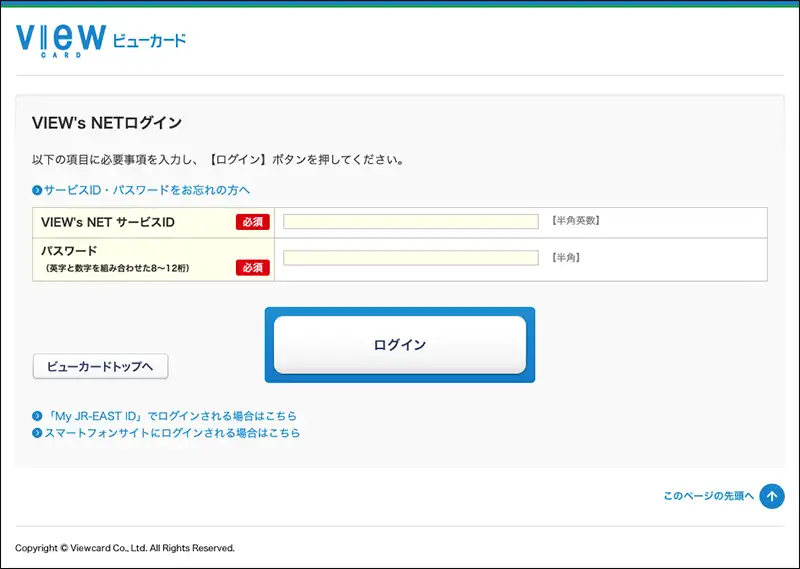

リンクをクリックしてみる

いつものようにリンクをクリックしてみましょう。

リンクは中央の青い地色の部分「ご利用確認はこちら」1カ所のみですので迷うことはないでしょう。

ではクリックします。すると…

意外にもすんなりと以下のようなフィッシングサイトに移動してしまいました。

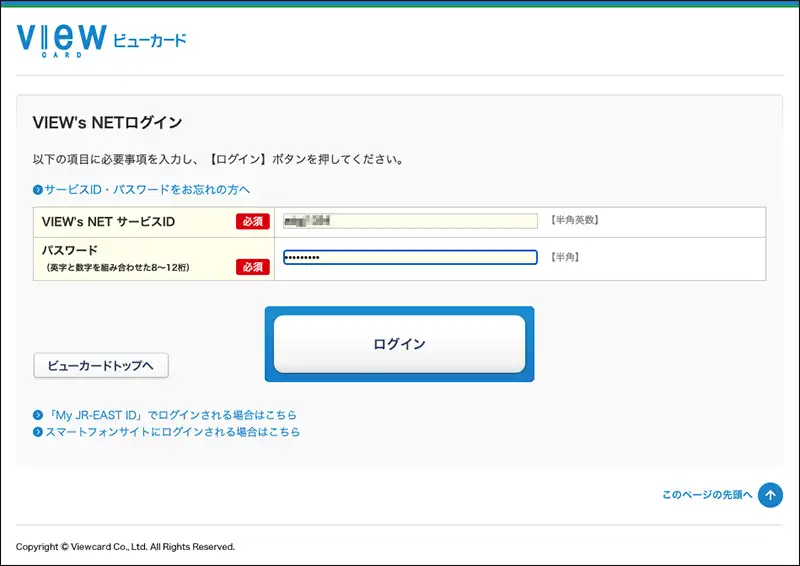

試しにでたらめなサービスIDとパスワードを入力してログインしてみたところ

ここもすんなりとログインできてしまいました。

下のような個人情報入力画面に移動します。もちろんフィッシングサイトでしょう。

ようするにサービスIDとパスワードはでたらめでもなんでも良いと言うことですな。

ちなみにこのサイトのアドレスは「hfdcv.puihqxq.cn」でした。

おやおや、cnドメインは中国ですね。

詐欺確定!です。(^_^;)

着信地はどこか?

hfdcv.puihqxq.cnを住所検索してみると米国カリフォルニア州ロサンゼルスのようです。

ここも詐欺メール関連でよく出てくる地名です。

発信者を調べる

この詐欺メールがどこから発信されているのか調べてみましょう。

メールヘッダを表示させてみます。

vlew銀行顧客サービス <SAlS0N-update1@nlwzrza.cn>

【重要】<vlewカード>ご利用確認のお願い

宛先:●●●●●<●●●@●●●>

Mime-Version:1.0

Content-Type:multipart/alternative; boundary=”NetEase-FlashMail-001-bc1dd125-2863-628c-ed49-c3b4b709867f”

X-Envelope:S25R_match

Dkim-Signature:v=1; a=rsa-sha256; c=relaxed/relaxed; s=default; d=nlwzrza.cn; h=Date:From:To:Subject:MIME-Version:Message-ID:Content-Type; i=SAlS0N-update1@nlwzrza.cn; bh=PQL5jNqtqF0qwx1lMAA1tt0rXnrsKBHp8wf+kE90+Gs=; b=LA40Atgs8XNc2SPovv4xiYe9gAHbHxRESHwmDiog2ghtaaWf58jb4F2fR3a7rA48EEPXhYleB/5W Q3aTMc5F6nVetYeVIbAobhpfjD+0NMEM2wm2b3YWKgq8vc/4RfUDRde+fsP74qGavtmI2DW92zn2 MZztiHNG3hbVLDkRVYU=

Return-Path:<SAlS0N-update1@nlwzrza.cn>

X-Antivirus:avast (VPS 22061502)

Received:(qmail 60256 invoked from network); 15 Jun 2022 23:35:02 +0900

Received:from unknown (HELO mgw3.zenno.net) (192.168.0.148) by msv2.zenno.net with SMTP; 15 Jun 2022 23:35:02 +0900

Received:from mgw3.zenno.net (localhost [127.0.0.1]) by mgw3.zenno.net (Postfix) with ESMTP id 6BB0E2A236 for <●●●@●●●>; Wed, 15 Jun 2022 23:35:02 +0900 (JST)

Received:from mgw3.zenno.net ([127.0.0.1]) by mgw3.zenno.net (mgw3.zenno.net [127.0.0.1]) (amavisd-new, port 10024) with ESMTP id C69KlCi3CBIK for <●●●@●●●>; Wed, 15 Jun 2022 23:35:02 +0900 (JST)

Received:from nlwzrza.cn (unknown [202.61.172.182]) by mgw3.zenno.net (Postfix) with ESMTP id 281D42A231 for <●●●@●●●>; Wed, 15 Jun 2022 23:35:01 +0900 (JST)

<1EB309C2.79981122@ucvosuxf>

X-Antivirus-Status:Clean

Delivered-To:●●●@●●●

発信者のメールアドレスはReturn-Pathから「SAlS0N-update1@nlwzrza.cn」であることがわかります。

このドメイン部分「nlwzrza.cn」を住所検索してみると、シンガポールのアッパー貯水池の近辺のようです。

ここも詐欺メール関連でよく目にする地名です。

それにしても身バレしそうなcnドメインをふんだんに使ってますなぁ。

隠そうともしていないのは詐欺メールの受信者をなめているとしか思えませんね。

おそらくこんな低俗な詐欺メールでも引っかかる人が少なからずいるのでしょうか。

まとめ viewカード ご利用確認のお願いは詐欺メールでした

といちいち書くこともないでしょうが、このviewカードを装った不審なメールは詐欺メールでした。

うっかりリンクをクリックすると、現状ではすんなりとフィッシングサイトに移動してしまいますのでくれぐれもリンクをクリックしないようにご注意下さい。

ビューカードの公式サイトにも注意喚起のお知らせが示されています。

このメールの他にも複数のviewカードを使った詐欺メールが流通しているようですので情けないことですが「まず疑う」習慣を付けた方が良いようです。

ババを引かないために。

コメント